Penipuan Peniruan Identitas Email: Apa yang Dapat Anda atau Staf TI Anda Lakukan untuk Melindungi Bisnis Anda

Ancaman dunia maya utama bagi bisnis seperti milik Anda adalah penipuan peniruan identitas. Skema ini biasanya melibatkan penjahat dunia maya yang meniru pemilik dan eksekutif bisnis melalui penggunaan email phishing. Kabar baiknya adalah staf TI Anda dapat mengambil beberapa langkah untuk melindungi bisnis Anda, dan inilah caranya.

Ancaman dunia maya utama bagi bisnis Australia adalah penipuan peniruan identitas berbasis email yang menargetkan personel kunci. Skema ini melibatkan penjahat dunia maya yang meniru pemilik dan eksekutif bisnis melalui penggunaan email phishing. Penjahat biasanya berpura-pura sebagai personel dalam posisi berwenang dan meminta korban untuk melakukan transfer uang, membayar faktur, atau mengirim data sensitif penyerang.

Scamwatch ACCC mengungkapkan bahwa warga Australia melaporkan lebih dari $ 4,7 juta kerugian yang disebabkan oleh serangan peniruan identitas pada tahun 2017, dan memperkirakan bahwa 2.800 warga Australia ditipu untuk memberikan informasi pribadi. Pada tahun yang sama, Mimecast melaporkan bahwa serangan peniruan identitas adalah serangan cyber berbasis email yang tumbuh paling cepat yang menyebabkan korban kehilangan rata-rata $ 180.000. Kabar baiknya adalah Anda atau staf TI Anda dapat mengambil beberapa tindakan sederhana (dan gratis) untuk melindungi bisnis Anda dari serangan peniruan berbasis email. Artikel ini menjelaskan mengapa dan bagaimana.

Serangan Peniruan Identitas Email Mengandalkan Spoofing

Email spoofing adalah saat penyerang (cybercriminal) memalsukan email sehingga seolah-olah email tersebut telah dikirim oleh orang lain. Ini dilakukan agar seluruh nama dan alamat email pengirim adalah pemalsuan, atau dalam kasus yang lebih jelas, hanya nama pengirim.

Niat khas penyerang adalah mengelabui korbannya agar:

- melakukan transfer uang, atau membayar faktur palsu untuk menipu bisnis Anda;

- mengirim kembali data sensitif yang terkait dengan bisnis Anda atau klien Anda;

- mengklik hyperlink untuk mengambil alih komputer korban dan / atau mencuri kredensial pengguna untuk memfasilitasi penipuan dalam apa yang disebut serangan BEC (Business Email Compromise) ; atau

- membuka lampiran file untuk menginstal ransomware di komputer korban untuk mengenkripsi semua file di jaringan internal korban dan menahannya untuk meminta tebusan.

Email Adalah Layanan Tidak Aman secara Default

Protokol email inti yang digunakan oleh email dikembangkan pada 1980-an ketika penyalahgunaan tidak menjadi masalah seperti sekarang ini. Saat itu, internet adalah tempat yang kuno dan ramah. Server email secara eksplisit dikonfigurasi sebagai relai terbuka yang berarti mereka mengizinkan siapa pun yang terhubung dengannya untuk mengirim email ke mana saja. Praktik umum ini ditinggalkan bertahun-tahun kemudian ketika spammer dan penjahat mulai mengeksploitasi relai terbuka.

Warisan desain permisif dalam protokol email ini mengapa spoofing email cukup mudah dilakukan. Layanan email secara default tidak mampu mengidentifikasi dan memblokir email yang menipu dengan nama pengirim atau alamat email palsu, yang membuat bisnis rentan terhadap serangan cyber peniruan identitas.

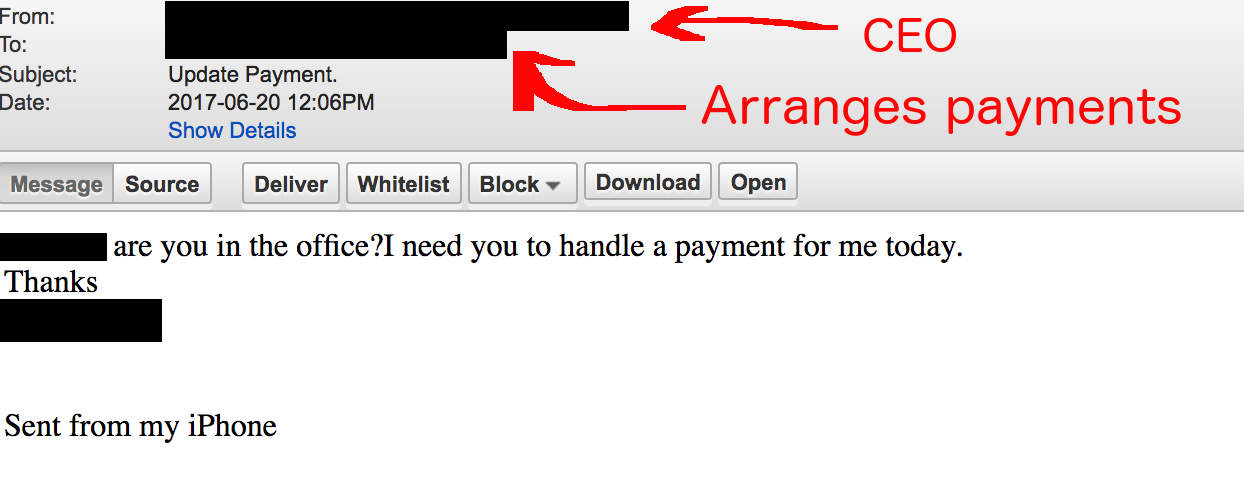

Misalnya, email berikut disadap oleh layanan anti-phishing kami. Penyerang mencoba menipu klien kami dengan mengelabui mereka agar melakukan transfer finansial ke rekening bank mereka. Menariknya, penjahat tersebut mengetahui karyawan mana dalam bisnis yang bertanggung jawab untuk mengelola pembayaran, dan menargetkannya secara khusus.

Mekanisme Email Palsu

Ada dua metode peniruan umum yang sering digunakan oleh penjahat dunia maya. Untuk tujuan ilustrasi, katakanlah orang kita dalam posisi otoritas yang ingin kita tiru adalah Saul Goodman, dan alamat emailnya adalah saul.goodman@sgassociates.com:

- Metode # 1 - Alamat Email Spoofing : Alamat email Saul dan namanya yang palsu pada email yang masuk agar pengirim tampaknya:

Saul Goodman <saul.goodman@sgassociates.com>. - Metode # 2 - Nama Tampilan Spoofing : Nama Hanya Saul adalah palsu, tetapi tidak alamat email:

Saul Goodman <saul.goodman1337@gmail.com>.

Dengan ketersediaan email gratis berbasis web, Metode # 2 adalah serangan yang sangat sederhana dan berteknologi rendah untuk dilakukan. Seorang penyerang menemukan nama orang dalam bisnis Anda yang memiliki otoritas dan kemudian mendaftar ke layanan email gratis seperti Gmail, Outlook.com atau Yahoo Mail menggunakan nama mereka. Penyerang kemudian menggunakan informasi yang tersedia untuk umum tentang bisnis Anda dari sumber seperti LinkedIn, atau situs web bisnis Anda untuk menargetkan orang-orang di organisasi Anda.

Sisi positifnya, staf TI Anda dapat membuat beberapa perubahan sederhana pada layanan email Anda untuk melindungi bisnis Anda dari Metode # 1 dan # 2 di atas.

Dua bagian berikut menampilkan petunjuk mendetail yang membuat perubahan pada layanan email Anda sehingga bisnis Anda dapat membantu mengidentifikasi dan memblokir email palsu dan membantu mencegah serangan peniruan identitas. Instruksi ditulis dengan mempertimbangkan audiens teknis. Jika ini bukan Anda, kami sarankan Anda mengirimkan artikel ini ke staf IT Anda, atau kontraktor yang bertanggung jawab atas layanan email Anda dan meminta mereka untuk menerapkan perubahan di bawah.

Jika Anda tidak memiliki orang yang dapat diandalkan yang dapat melakukan perubahan ini, Anda harus menghubungi kami , dan kami dapat memberi Anda layanan email lokal yang aman dengan fitur ini diaktifkan. Layanan kami juga memanfaatkan teknologi anti-phishing terbaru dan harga yang sangat kompetitif.

Mencegah Spoofing Alamat Email (Metode # 1) Dengan Upaya Sepuluh Menit

Tahukah Anda bahwa setiap email memiliki dua pengirim yang berbeda? Satu alamat email disebut 'pengirim amplop' , dan yang lainnya disetel di header email. Yang terakhir ini dikenal sebagai header 'From:' , yang biasanya ditampilkan oleh klien email, seperti Microsoft Outlook. Sayangnya, penjahat dunia maya dapat memalsukan tajuk 'Dari:' untuk mengelabui klien email agar menampilkan nama dan alamat email milik bisnis Anda.

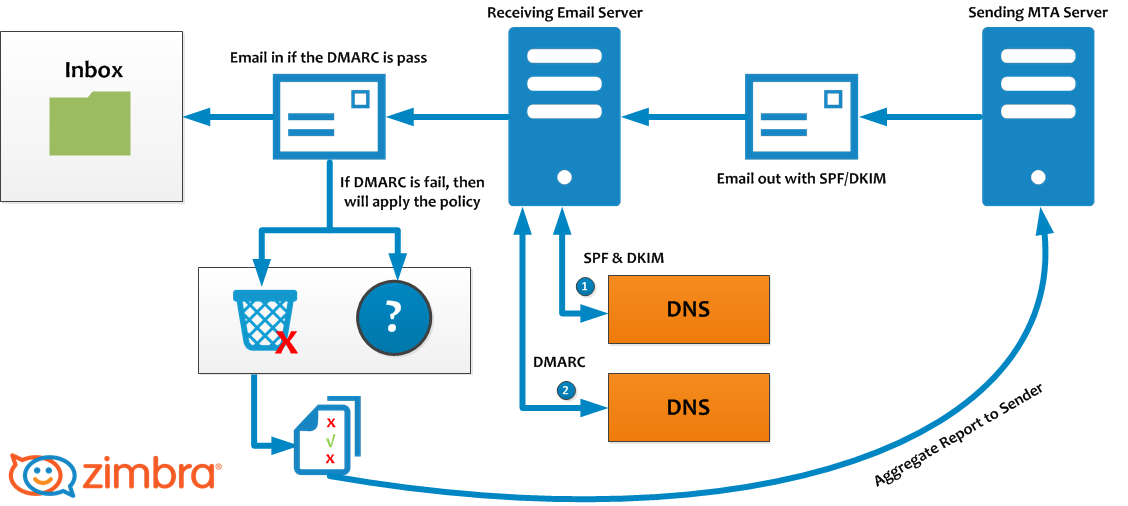

Anda atau staf TI Anda dapat membuat perubahan pada pengaturan layanan email Anda untuk membantu memblokir email tipuan yang masuk ke organisasi Anda, dan memberi tahu layanan email lain tentang seperti apa seharusnya tampilan email yang sah dari Anda. Ini dilakukan dengan menambahkan apa yang dikenal sebagai data DNS SPF , DKIM dan DMARC ke nama domain perusahaan Anda.

Tiga Data DNS Yang Memerangi Spoofing Alamat Email

Menambahkan SPF, DKIM, dan DMARC ke catatan nama domain bisnis tidaklah serumit kedengarannya. Jika bisnis Anda menggunakan Office 365 atau G Suite, Anda hanya perlu mengikuti instruksi yang ditetapkan di bawah ini untuk penyedia email Anda.

Membuat data SPF:

Membuat data DKIM:

Ingat apa yang kami katakan tentang email yang memiliki alamat pengirim email? Kami belum membuat satu catatan akhir: DMARC. Bertentangan dengan kepercayaan populer, SPF sendiri tidak dapat mencegah spoofing. Tanpa data DMARC, penjahat dunia maya masih dapat memalsukan alamat email bisnis Anda karena SPF hanya diverifikasi terhadap 'pengirim amplop' yang tidak terlihat , tetapi bukan tajuk 'Dari:' . Dengan kata lain, penjahat dapat memalsukan alamat email pengirim, dan itu akan tetap lolos pemeriksaan SPF - dan inilah mengapa Anda memerlukan data DMARC.

Anda dapat menggunakan generator DMARC online untuk membuat data DMARC yang sempurna untuk organisasi Anda, atau Anda dapat mempercayai kata kami dan menambahkan data DNS berikut ke DNS perusahaan Anda. Ini sama sekali tidak sempurna, tetapi ini adalah awal yang baik:

_dmarc.mycompany.com.au. 3600 IN TXT "v=DMARC1; p=quarantine; pct=100;"

Selamat, saatnya menghadiahi diri Anda sendiri dengan secangkir teh yang enak. Jika Anda telah membuat ketiga catatan, email dari domain Anda dengan pengirim palsu akan langsung masuk ke folder email sampah orang mulai sekarang. Itu untuk layanan email Anda sendiri, dan layanan email lainnya yang menggunakan DMARC. Jika Anda ingin lebih keras tentang cara menangani email dengan pengirim palsu, Anda harus menyelidiki pengaturan DMARC ke 'p = tolak' .

Cara Memerangi Spoofing Nama Tampilan (Metode # 2)

Meskipun Spoofing Nama Tampilan adalah teknik yang kurang canggih daripada spoofing email, teknik ini jauh lebih berbahaya. Karena alamat email pengirim tidak dipalsukan, akan lebih sulit untuk memblokir email dengan nama tampilan yang dipalsukan dibandingkan dengan skenario pertama, di mana hanya dengan menambahkan tiga catatan DNS sederhana sudah cukup untuk menghentikan email palsu.

Dengan metode # 2 penjahat dunia maya cukup mendaftarkan alamat email baru dengan penyedia email gratis menggunakan nama yang sama sebagai eksekutif dari organisasi Anda (mis Saul Goodman <saul.goodman1337@gmail.com>.). Secara teknis, alamat email tersebut valid, sehingga email yang dikirim dari akun ini akan lolos dari pemfilteran anti-spam. Demikian pula, data SPF / DKIM / DMARC juga tidak akan memblokir email phishing ini, karena alamat email tersebut tidak dipalsukan.

Akibatnya, garis pertahanan pertama dan terakhir adalah para karyawan Anda . Mereka perlu waspada dan bersiap untuk mengidentifikasi email menggunakan teknik Spoofing Nama Tampilan. Sayangnya, ini rentan terhadap kesalahan manusia karena karyawan Anda mungkin tidak memverifikasi detail lengkap dari setiap email yang masuk dalam keadaan tertentu - seperti dalam situasi stres seperti tenggat waktu yang semakin dekat atau kurangnya perhatian terhadap detail.

Selain itu, karyawan mungkin percaya bahwa karena email tersebut sepertinya berasal dari seseorang yang mereka kenal dan dengan tanda tangan email standar perusahaan dari orang tersebut, maka email tersebut sah. Sayangnya, penyerang juga dapat menggunakan tanda tangan email yang sama di bagian bawah penutup email sebagai pengirim yang sah.

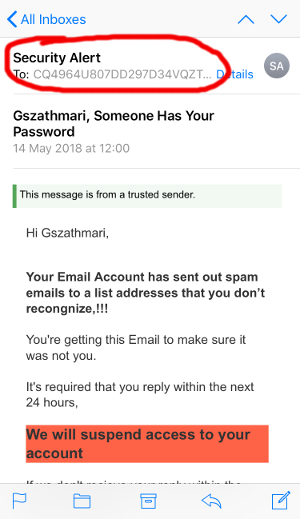

Untuk menambah penghinaan terhadap cedera, banyak klien email - terutama klien email ponsel cerdas - hanya menampilkan nama pengirim secara default, bukan alamat emailnya. Misalnya, aplikasi Mail di iPhone mengharuskan Anda mengetuk nama pengirim untuk membuka alamat email.

Karyawan harus dilatih untuk mengidentifikasi email yang menipu dengan nama tampilan palsu dan harus menerima bantuan visual sebanyak mungkin untuk mendeteksi jika ada yang tidak beres. Untungnya, Office 365 dan G Suite dapat dikonfigurasi untuk membantu memerangi spoofing nama tampilan dengan memberikan petunjuk visual kepada karyawan.

Jika Anda tidak memberikan pelatihan kepada karyawan untuk mengidentifikasi email yang menipu, maka organisasi Anda berisiko menjadi korban phishing. Iron Bastion dapat memberikan Pelatihan Kesadaran Phishing untuk bisnis Anda. Layanan kami menyediakan pelatihan yang efektif, langsung, dan terukur untuk karyawan Anda dengan harga yang sangat kompetitif .

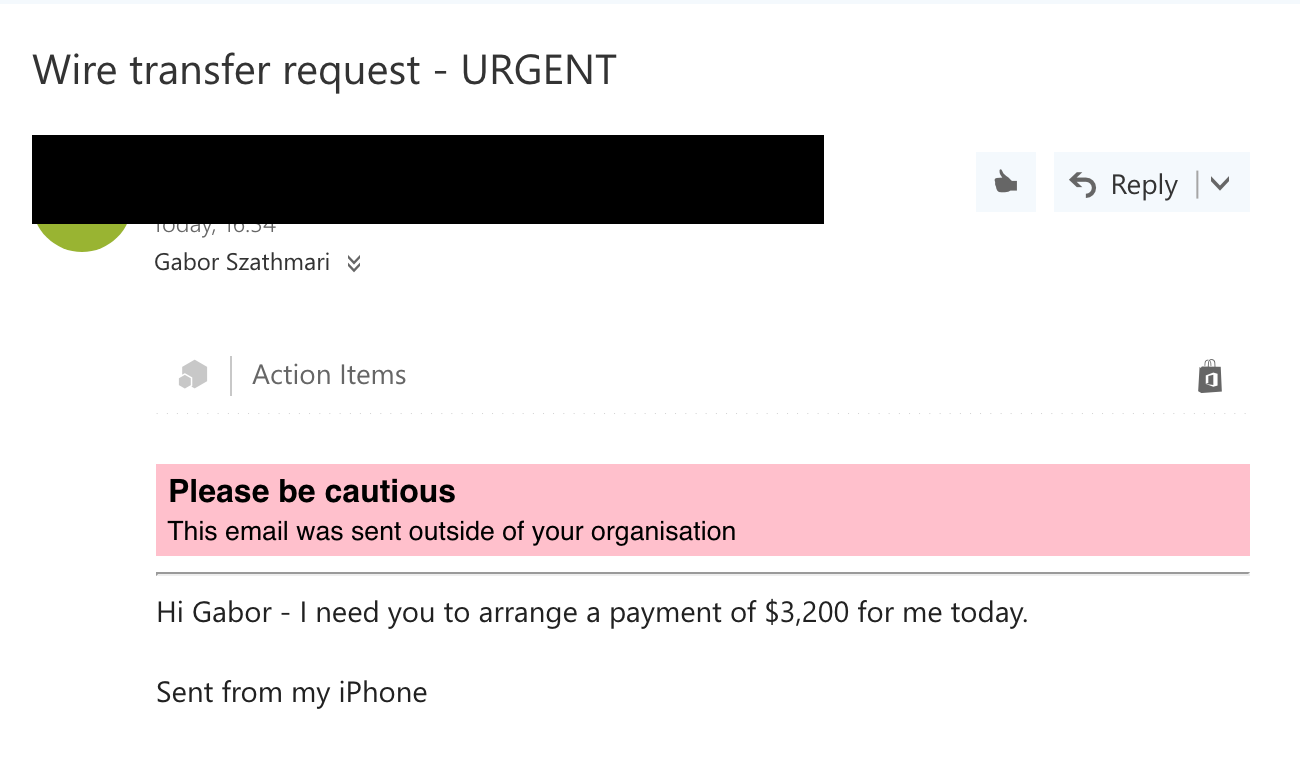

Menambahkan Petunjuk Visual ke Email Eksternal di Office 365

Dengan Office 365, kami dapat memasukkan spanduk peringatan yang sangat terlihat di bagian atas pesan jika dikirim dari alamat email di luar bisnis Anda. Tujuannya adalah untuk memberikan peringatan visual kepada karyawan Anda ketika tidak ada email yang dikirim dari seseorang dalam organisasi Anda.

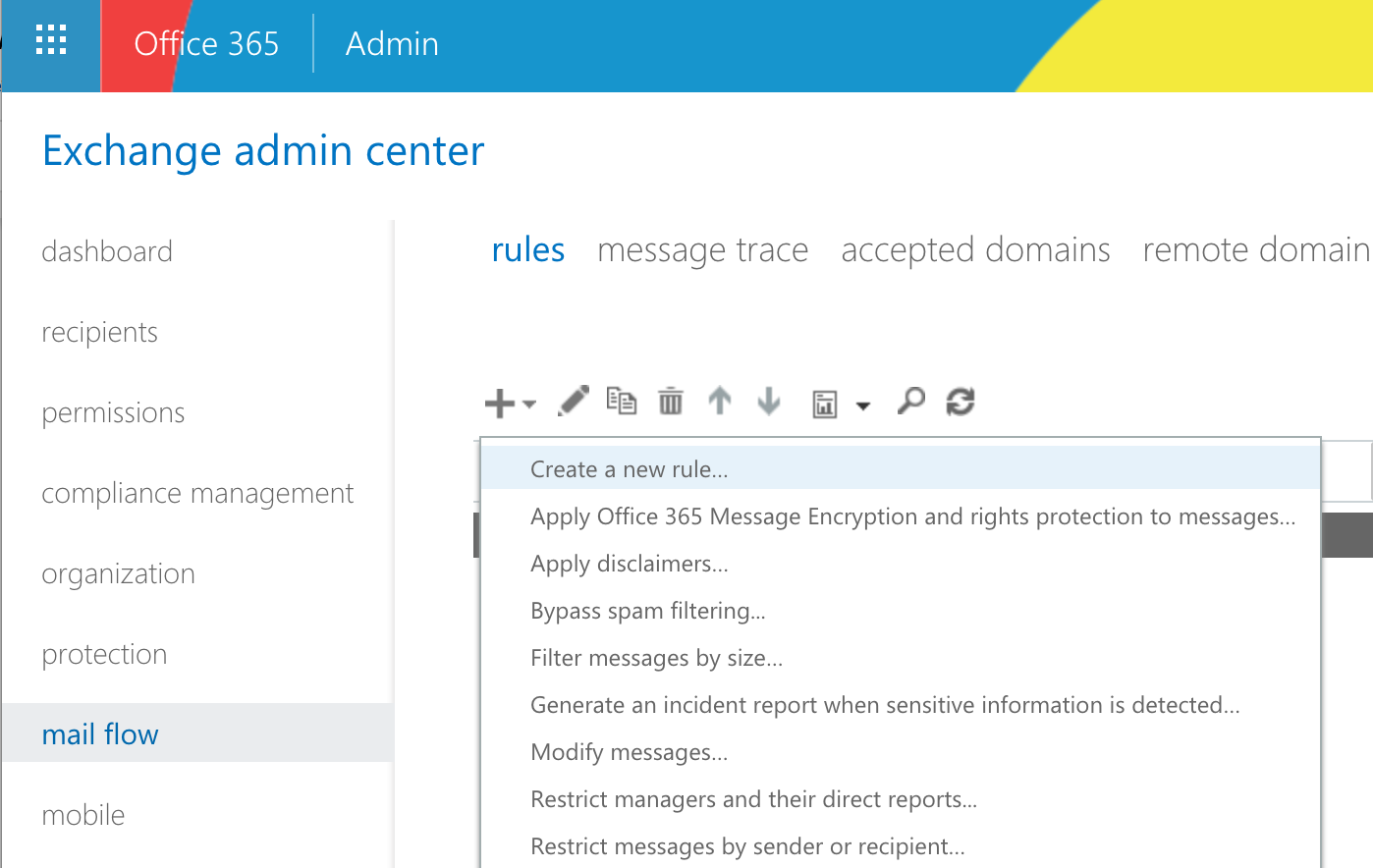

Untuk mengaktifkan spanduk peringatan, kunjungi Pusat Admin Office 365 Exchange di https://outlook.office365.com/ecp , dan navigasikan ke aliran email -> aturan .

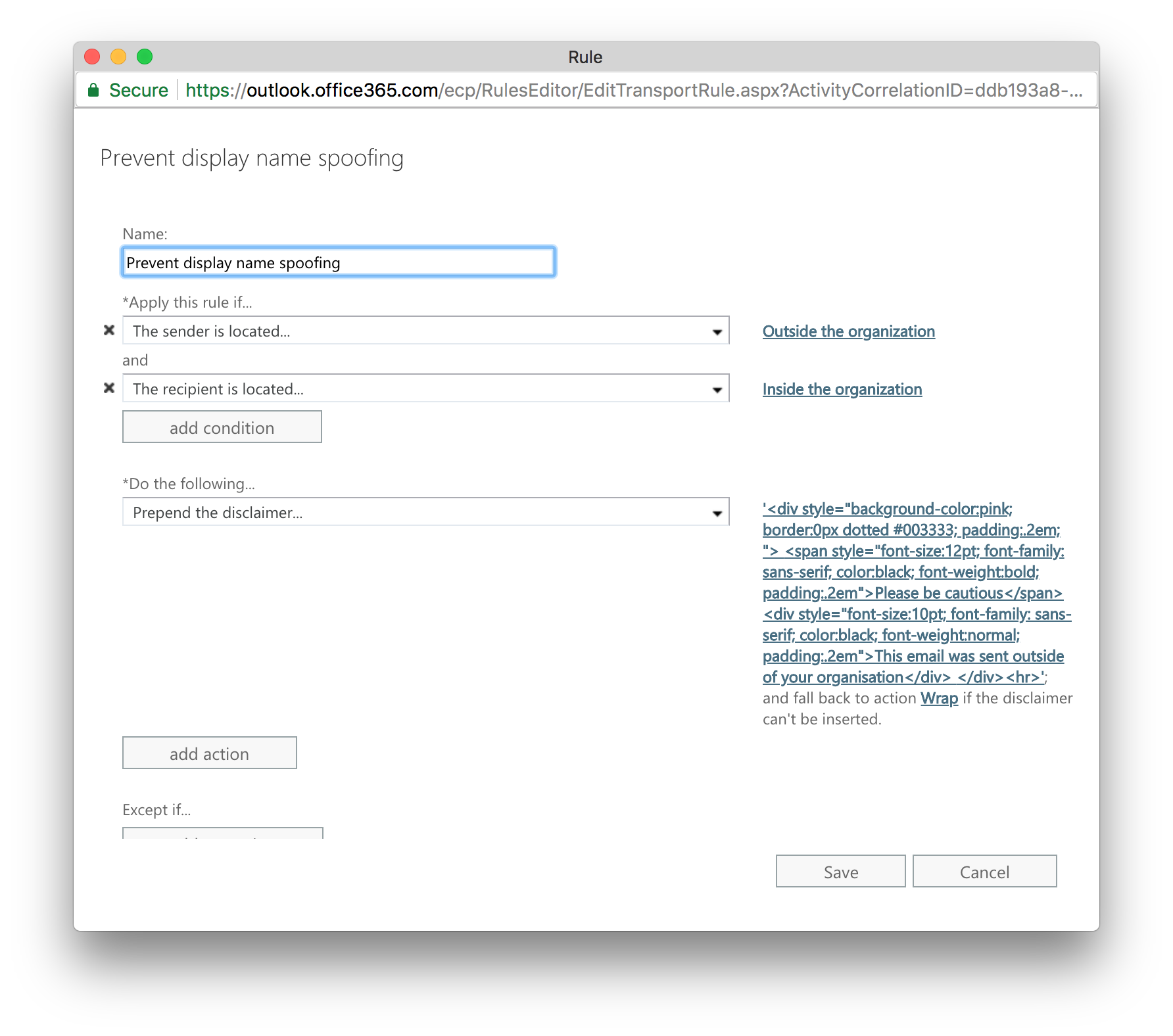

Klik pada tanda '+' lalu pilih 'Create a new rule ...' . Di jendela pop-up, pilih 'Pengirim berada' : 'Di luar organisasi' , dan 'Penerima berada' : 'Di dalam organisasi' . Di bawah 'Lakukan hal berikut' , pilih 'Terapkan penafian ke pesan' -> 'awali penafian' dan masukkan bagian kode berikut:

<div style="background-color:pink; border:0px dotted #003333; padding:.2em; ">

<span style="font-size:12pt; font-family: sans-serif; color:black; font-weight:bold; padding:.2em">Please be cautious</span>

<div style="font-size:10pt; font-family: sans-serif; color:black; font-weight:normal; padding:.2em">This email was sent outside of your organisation</div>

</div>

<hr>

Tindakan fallback harus 'Bungkus' . Klik 'Simpan' dan tunggu beberapa menit hingga aturan tersebut aktif.

Setelan G Suite untuk Menandai Email Eksternal

Meskipun G Suite juga dapat memasukkan spanduk peringatan yang sangat terlihat seperti Office 365, layanan ini menawarkan teknik yang agak lebih canggih untuk memerangi Spoofing Nama Tampilan.

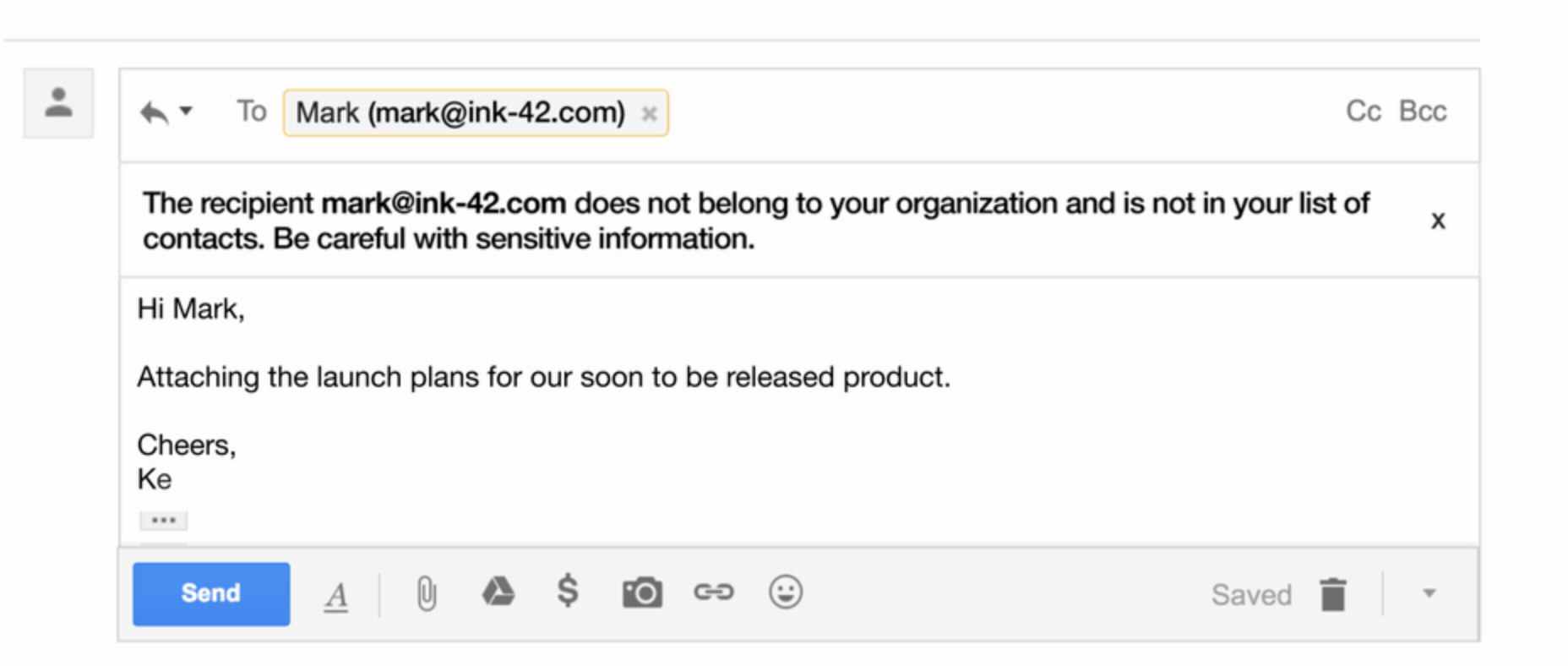

Pengaturan pertama yang kami sarankan untuk diaktifkan adalah peringatan balasan penerima eksternal . Opsi ini menambahkan peringatan di bagian atas email di antarmuka web Gmail jika kami mencoba membalas pesan dari seseorang di luar organisasi kami.

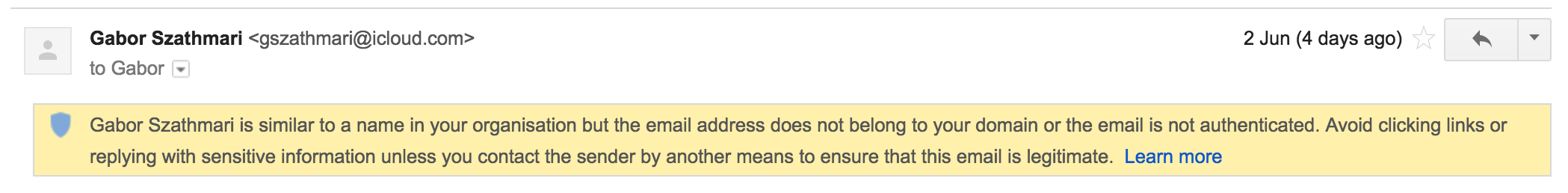

Namun, fitur yang lebih menarik adalah salah satu setelan G Suite anti-phishing dan malware yang baru-baru ini diluncurkan Google. Fitur ini dapat menampilkan spanduk peringatan terhadap email yang mencoba memalsukan nama karyawan, atau berasal dari domain yang terlihat mirip dengan nama domain bisnis Anda.

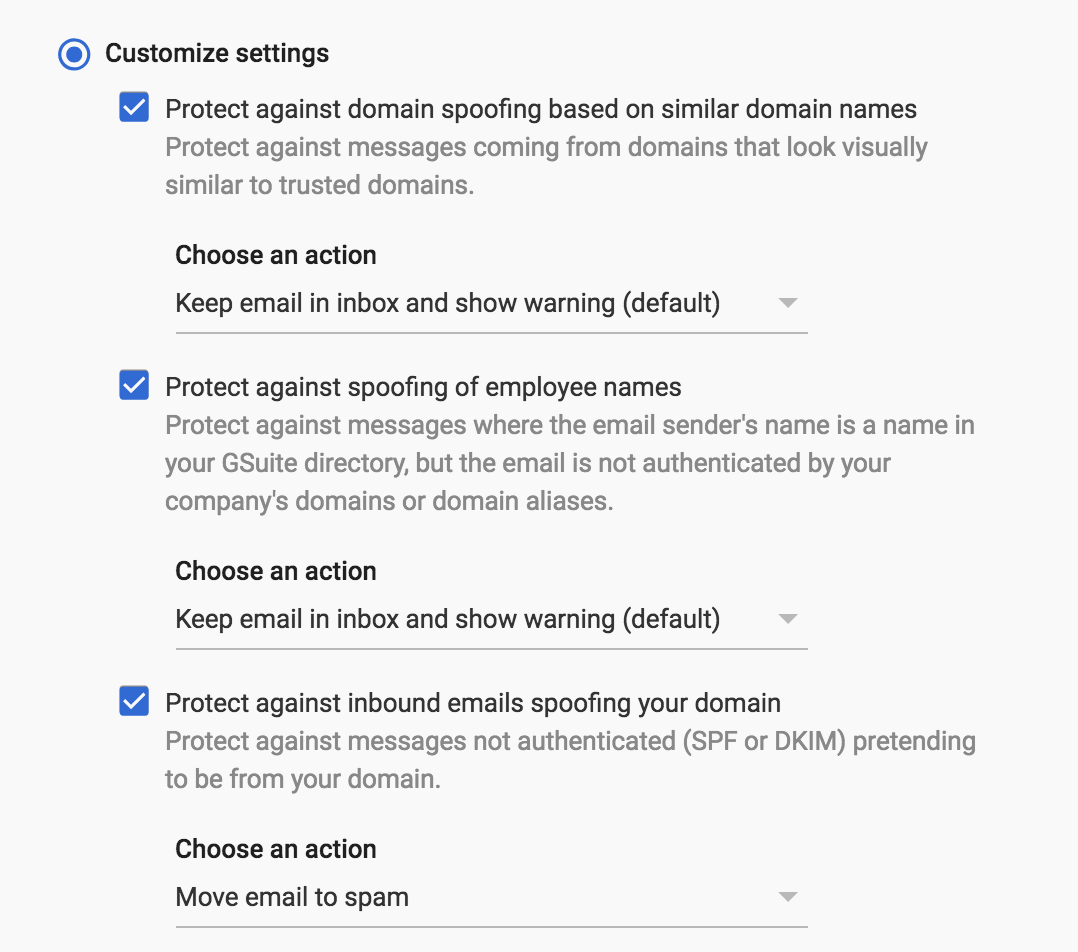

Untuk mengaktifkan setelan ini, buka Portal Admin G Suite ( https://admin.google.com/ ) dan buka Aplikasi -> G Suite -> Gmail . Kemudian gulir ke bawah ke bagian Keamanan dan luaskan. Buka bagian Spoofing dan otentikasi dan aktifkan yang berikut ini:

- Lindungi dari spoofing domain berdasarkan nama domain yang mirip

- Lindungi dari spoofing nama karyawan

- Melindungi dari email masuk yang melakukan spoofing terhadap domain Anda (mencakup skenario pertama)

Ingatlah bahwa spanduk peringatan hanya akan muncul saat menggunakan antarmuka webmail. Karyawan Anda tidak akan menerima petunjuk visual apa pun jika mereka mengakses kotak surat mereka dengan klien email klasik seperti Microsoft Outlook. Oleh karena itu, kami merekomendasikan untuk mengubah baris subjek email masuk juga jika email dikirim dari luar organisasi Anda.

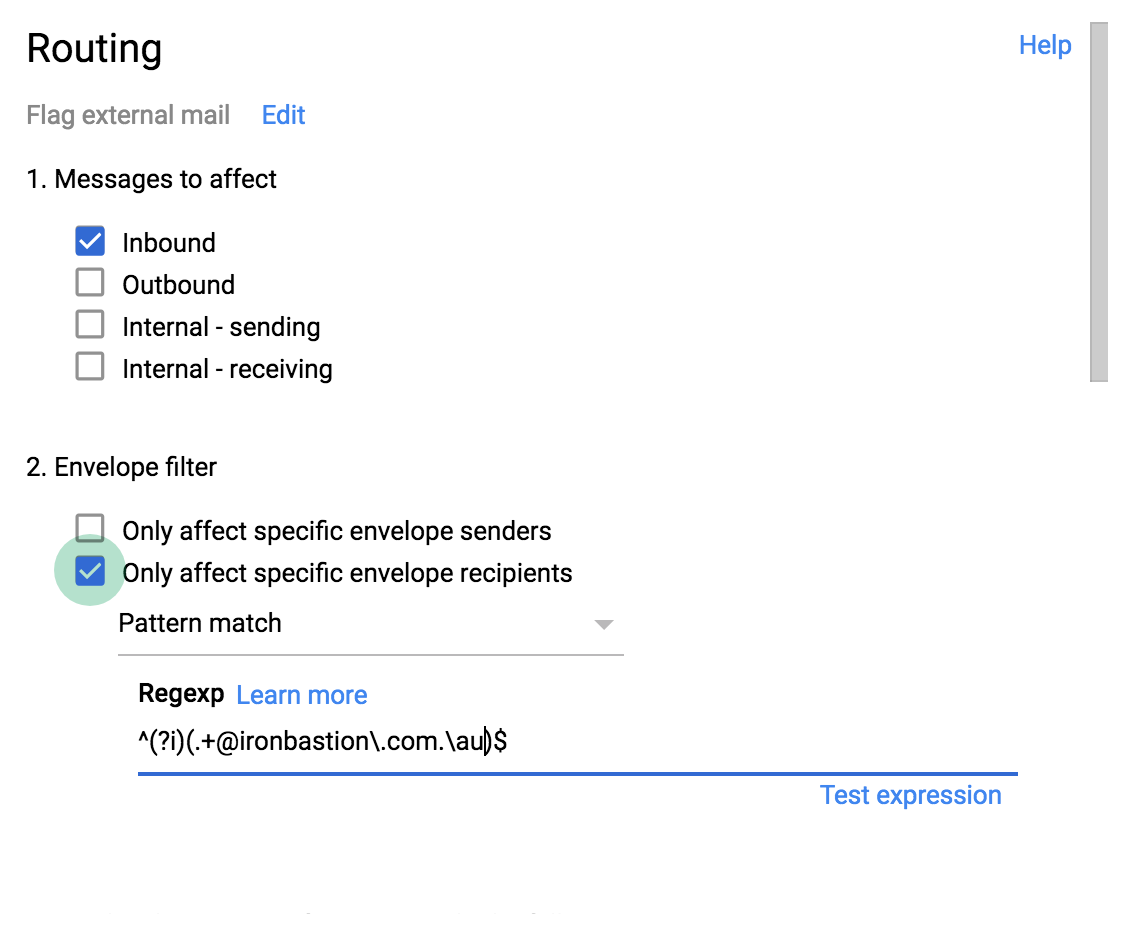

Untuk mengubah baris subjek email masuk, buka Aplikasi -> G Suite -> Gmail -> Pengaturan Lanjutan di Portal Admin lagi. Gulir ke bawah ke Routing dan tambahkan entri baru sebagai berikut. Pilih 'Masuk' di bawah 'Pesan yang akan dipengaruhi' . Pilih 'Hanya memengaruhi pengirim amplop tertentu' dan pilih 'Kecocokan pola' dari menu tarik-turun. Masuk ^(?i)(.+@yourdomain\.com.\.au)$ke bidang regexp.

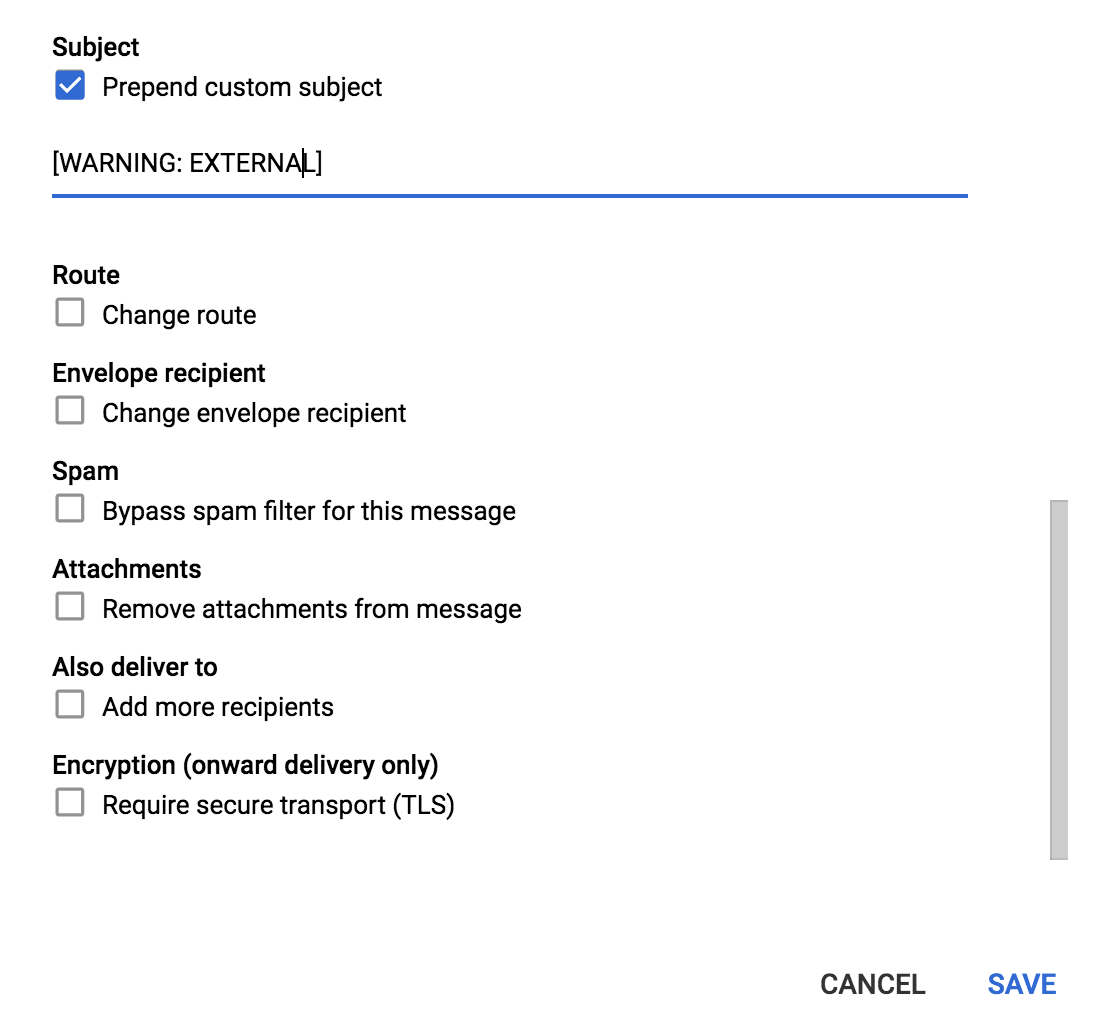

Terakhir, gulir ke bawah di dekat bagian bawah dan pilih 'Tambahkan subjek khusus' untuk menambahkan label peringatan pilihan Anda, lalu klik Simpan .

Voilá! Baris subjek email eksternal sekarang akan menampilkan awalan peringatan.

Menggunakan Layanan Anti-phishing untuk Mendeteksi Spoofing Email

Opsi ketiga untuk memerangi serangan peniruan identitas (baik Spoofing Alamat Email dan Spoofing Nama Tampilan) adalah pra-penyaringan email masuk Anda menggunakan layanan anti-phishing . Layanan ini menampilkan teknologi yang secara khusus dirancang untuk melindungi organisasi dari ancaman phishing termasuk serangan Spoofing Alamat Email dan Spoofing Nama Tampilan.

Mengapa Layanan Anti-Phishing Lebih Unggul

Layanan anti-phishing dapat dengan cermat menganalisis seluruh konten email masuk untuk mencari tanda bahaya yang menunjukkan upaya phishing, seperti semantik kata dan teks biasa, tanda tangan digital yang tidak valid, dan reputasi pengirim yang buruk. Algoritme anti-phishing bawaan didukung oleh Machine Learning, Artificial Intelligence (AI), dan Threat Intelligence Networks. Kedua, lampiran file juga dianalisis di lingkungan yang aman untuk ancaman yang diketahui dan tidak dikenal, dan hyperlink yang disematkan dimodifikasi untuk melakukan analisis waktu nyata (dan memblokir) setiap URL berbahaya saat penerima mengkliknya.

Layanan anti-phishing kompatibel dengan semua penyedia layanan email. Tidak masalah jika perusahaan Anda menggunakan G Suite, Office 365, Microsoft Exchange lokal, atau platform email yang disediakan oleh penyedia layanan TI Anda, layanan anti-phishing dapat diintegrasikan dengan mulus dengan salah satu dari mereka. Jika Anda tertarik dengan jenis layanan anti-phishing yang digunakan 100 firma hukum teratas di Australia, silakan merujuk ke artikel penelitian kami tentang subjek tersebut.

Ringkasan

Spoofing Alamat Email dan Spoofing Nama Pengirim adalah teknik yang diandalkan oleh penjahat dunia maya dalam serangan peniruan berbasis email. Tujuan penipuan ini adalah untuk menipu personel dalam suatu organisasi dan mengelabui mereka agar melakukan pembayaran atau mengirimkan informasi sensitif kepada penyerang. Karena keputusan desain yang dibuat pada 1980-an, email tidak dapat menjamin keaslian pengirimnya. Berbagai praktik digunakan oleh penjahat untuk memalsukan pengirim pesan, dan masing-masing ancaman email ini perlu ditangani secara berbeda. Sementara perubahan sederhana pada DNS bisnis untuk menyertakan SPF , DKIM , dan DMARCcatatan dapat memerangi upaya Spoofing Alamat Email, serangan Spoofing Nama Tampilan mengharuskan Anda untuk melatih karyawan agar lebih waspada. Petunjuk visual dapat ditambahkan ke email masuk untuk memperingatkan karyawan ketika email tidak datang dari internal seseorang. Selain itu, layanan anti-phishing dapat menyaring email untuk phishing menggunakan teknologi canggih untuk meminimalkan risiko organisasi Anda menjadi korban phishing.

sumber : https://blog.ironbastion.com.au/email-impersonation-scams-phishing-what-your-staff-can-do/